En el proceso penal[1] la práctica de la prueba va encaminada a determinar la culpabilidad del imputado y su condena, en el caso en que quede acreditada su participación en los hechos constitutivos del delito enjuiciado, o bien su absolución, cuando no quede acreditada dicha participación. Para ello es necesario que el magistrado haga una valoración de la prueba practicada.

Esta metodología que se convierte en todo un arte de las conciencias jurídicas, recobra un especial valor y significado, cuando en recientes análisis realizados en nuestro país por personal carente de formación técnica y jurídica, parecen poner en entredicho, que debe presidir en toda investigación pericial, especialmente, cuando en nuestro estado de derecho, debemos defender uno de los valores superiores de nuestro ordenamiento, como es la justicia con la que se debe obrar en todo procedimiento del área que nos ocupa.

Ahora bien, a las dificultades que reviste la práctica de la prueba en el ámbito penal, se agrava cuando la misma, se desarrolla en el área científico-tecnológica, esto es, con ocasión de analizar un disco duro, la memoria de un teléfono de última generación, etc. La dificultad estriba, porque nos adentramos en el dificultoso mundo de la prueba indiciaria informática forense. Se trata de una prueba pericial, basada en el empleo de una metodología criminalística, con fundamentos y características propias, que implican el dominio, no solo de la informática sino del respeto de las normas que deben presidir, para poder hablar de transparencia e imparcialidad de un proceso.

Es particularmente novedosa y requiere una interacción multidisciplinaria, en la que están implicados diversos agentes, tanto del ámbito científico-tecnológico como del sector jurídico.

Una de esas figuras, es el perito informático forense, que debe estar capacitado en la técnica pericial específica, en metodología criminalística[2] y en legislación actualizada, no solo antes de comenzar un peritaje en el sentido técnico, sino para asesorar también en esa fase, a quienes soliciten sus servicios, de manera, que puedan llegar a la convicción de la viabilidad de la prueba[3], lo que a priori indicará la no contaminación de la prueba, dado que en caso contrario, según estemos del lado del imputado o del demandante, así sedesarrollará la fase siguiente, que será la instrucción y a partir de ahí, un largo proceso, que culminará con éxito cuando con el fallo del juez, se determine la autoría del procesado.

La prueba informática forense[4]

Es la resultante del empleo de técnicas informáticas y criminalísticas, para detectar, proteger, documentar, preservar, analizar y evaluar los indicios probatorios que obran en un sistema de información (generalmente computacional) que sean de utilidad a la investigación reconstructiva de los hechos (delictivos o no) y para el esclarecimiento de los hechos que son objeto de la causa que la ha generado.

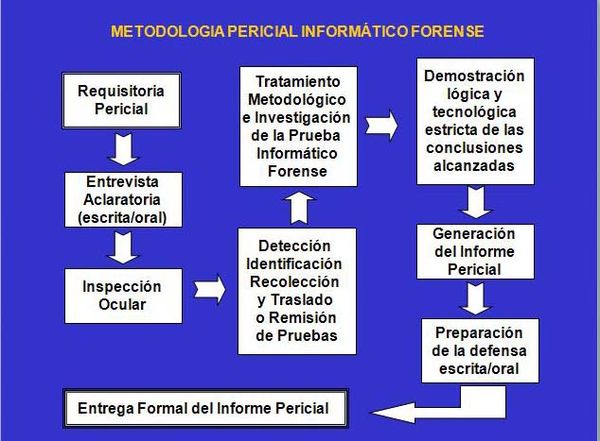

En el siguiente esquema, presentamos el ciclo indiciario, que resume muy bien los pasos básicos, pero complejos de nuestro análisis forense. Y es que “la contaminación de la cadena de custodia[5]” a colación del aislamiento y la contaminación de las pruebas que son objeto de estudio y que se precisa, no se vulneren, depende el éxito del proceso penal con ocasión de la imputación de una persona como presunto autor de un delito[6] de fraudes a la Hacienda pública[7], por citar un ejemplo.

a) Principio de entidad pericial.

b) Principio de protección y preservación.

c) Principio de identidad de copias.

d) Principio tecnológico interdisciplinario.

e) Principio de oportunidad.

f) Principio de compatibilización.

g) Principio de vinculación estricta.

De todos estos principios, nos vamos a centrar, por razones de espacio pero fundamentalmente, por el objeto de este artículo, en dos principios, que tras su breve desarrollo, nos permitirá introducirnos en el tema eje de esta exposición.

Por tanto, por una parte tenemos el Principio de protección y preservación, que consiste en ser fieles a la cadena de custodia estricta y con certificación

unívoca comprobable, para poder destruir la presunción de inocencia del imputado (si es el caso) o demostrar la inocencia (en caso contrario).

En segundo lugar, nos encontramos con el Principio de oportunidad, que debido a su facilidad de destrucción normalmente, requiere de tareas complementarias que aseguren su recolección (medidas preliminares, inspecciones o reconocimientos judiciales, órdenes de allanamiento o de intercepción judiciales). ¿Para qué? Para que el imputado no pueda alegar en la fase probatoria, cualquier reproche en la selección y tratamiento del material probatorio, que le incrimine para un caso concreto.

Básicamente, resumiríamos en el siguiente esquema gráfico:

Conclusiones

A la vista de esta breve exposición, ¿se pueden manipular en el sentido de falsificar y hasta destruir las pruebas existentes? Técnicamente es posible, pero hay que saber hacerlo y desde luego, el objeto de ello, de tener una razón de peso evidente, salvaguardar la integridad de la fama u honor de la persona que se cuestiona.

Como afirma TOMÉ GARCÍA, no debe confundirse el principio in dubio pro reo, con la presunción de inocencia. El principio in dubio pro reo, pertenece al momento de la valoración o apreciación probatoria y se aplica cuando, habiendo prueba, existe una duda racional sobre la concurrencia de los elementos objetivos y subjetivos que integran el tipo penal de que se trate. Mientras que el derecho a la presunción de inocencia, desenvuelve su eficacia cuando existe falta absoluta de pruebas, o cuando las practicadas no reúnen las garantías procesales.

Por tanto, la cuestión polémica que se ha suscitado por los medios de comunicación, de si es posible Falsificar un remitente en mensajes de texto. La respuesta técnica es si, por medio por ejemplo de “SMS spoofing[9]”. O bien, ¿es posible falsificar registros de llamadas, SMS, Localización GPS, por ejemplo con el cariñoso iPhone? Pues la respuesta también es sencilla: SI.

¿Queda invalidada la prueba presentada con todos estos métodos en el proceso penal? Pues sí. Por tanto, el perito informático tendrá que ser muy meticuloso, respetando la cadena de custodia, para que esa Prueba indiciaria informática forense, que se presenta como una colección de evidencias digitales para fines de investigación o legales, se ajuste a derecho. ¿Cómo lograrlo? Pues a través de un marco tecnológico pericial, que resumimos con el siguiente gráfico:

[1] http://www.larioja.org/upload/documents/684331_LLP_N_35-2007.La_proposicion_de_prueba_en_el_proceso_penal.pdf

ElDerecho.com no comparte necesariamente ni se responsabiliza de las opiniones expresadas por los autores o colaboradores de esta publicación